A HTML trójaiak riogattak minket októberben - ESET vírustoplista

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, amelyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2014 októberében az előző hónapban a lista élén felbukkanó HTML/Refresh maradt az első helyen. Hatodik helyen tért vissza viszont a sokáig kiszorult HTML/ScrInject trójai, illetve eggyel előkelőbb pozícióba lépett viszont a Win32/RiskWare.NetFilter, az előző havi ötödik helyezést cserélte fel immár a negyedikre.

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, amelyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2014 októberében az előző hónapban a lista élén felbukkanó HTML/Refresh maradt az első helyen. Hatodik helyen tért vissza viszont a sokáig kiszorult HTML/ScrInject trójai, illetve eggyel előkelőbb pozícióba lépett viszont a Win32/RiskWare.NetFilter, az előző havi ötödik helyezést cserélte fel immár a negyedikre.

A listavezető újonc HTML/Refresh egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú webcímekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található. A visszatérő szereplőként üdvözölt HTML/ScrInject trójai program egy olyan RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni. A negyedik helyen található Win32/RiskWare.NetFilter alkalmazás magában hordoz olyan rosszindulatú kódokat, amelyek segítségével megfertőzhetik a számítógépünket, illetve a kompromittált rendszert később távolról is irányíthatóvá teszik. A távoli támadás során tipikusan adatokat lopnak el így a megfertőzött gépről, illetve távoli utasítások segítségével további kártékony kódokat telepítenek fel rá.

Az ESET Radar Report e havi kiadásában ezúttal az adó-visszatérítésekkel kapcsolatos csalásokról, adathalász támadásokról esik szó. A beszámoló szerint Írországban az ilyen típusú átverések száma minden korábbi mértéket meghaladóan növekszik. A csalási módszer arra alapoz, hogy egyrészt rengetegen utálnak beadványokat körmölni, hivatalos ügyeket intézni, másrészt ha valaki kap egy olyan felajánlást - ráadásul az adóhatóság nevében -, hogy hamar, 2-5 napon belül megkapja a visszatérített összeget, akkor annak sokan nem tudnak ellenállni. A támadók olyan űrlapok kitöltésére igyekeznek rávenni az áldozatokat, ahol nem csak az összes személyes adatukat kell kitölteni, hanem emellett a bankkártyájuk számát is, sőt a hozzátartozó CVV kódot is bekérik. Mindenkinek fontos lenne józanul gondolkodni ilyenkor, és gyanakodni, ha valamilyen furcsa adatbekéréssel találkozik. Nem lehet elégszer figyelmeztetni, hogy bankok, hatóságok és hivatalok sosem kérnek be bizalmas személyes adatokat kéretlen e-mail üzenetben vagy pop-up ablakban.

Októberi fontosabb blogposztjaink között beszámoltunk arról, hogy a 24. Virus Bulletin Nemzetközi Konferencián (Seattle, USA) első ízben adták át a Szőr Péterről elnevezett díjat (Péter Szőr Award), amelyet idén az ESET kanadai kutatócsoportja vehetett át az Operation Windigo elnevezésű világméretű támadássorozatról írt részletes elemzésükért.

Szóba került egy olyan markáns trend is, amely azt mutatja, a klasszikus hitelkártya-adatok mellett/helyett a bűnözők egyre inkább célba veszik az értékes egészségügyi információkat. Ehhez sajnos az is hozzájárul, hogy sok esetben elavult (frissítetlen XP) és gyengén védett számítógépes rendszerekről van szó, ahol ráadásul az adatok való hozzáférés is könnyebben elvégezhető, sok helyen például nem is titkosítják azokat.

Írtunk a nem régen felfedezett SSL 3.0 böngésző sebezhetőség kapcsán egy olyan teszt weboldalról, amelyre belépve, ha egy pudlit látunk, akkor sebezhető a böngészőnk, míg ha terriert, akkor biztonságban vagyunk. Emellett áttekintettük, milyen tesztoldalas kampányok segítettek már korábban is a vírusvédelmi megelőzésben.

Egy külön poszt pedig azzal foglalkozott, hogy szemlátomást a csodás fogyókúra témakörben terjedő átverések nem tűnnek el, sőt egyre gyakrabban jelennek meg a korábbi spamek mellett a közösségi oldalakon, például a Facebookon. Az úgynevezett "reverse image search" segítségével azonban könnyen leleplezhetők az ilyen csalások, átverések, hamis vásárlói beszámolók.

Végül, de nem utolsó sorban áttekintettünk, hogy milyen jelek segíthetnek felfedezni, hogy esetleg egy zombihálózat tagjai vagyunk, illetve az újonnan megjelent ESET Smart Security 8.0 verzió kapcsán összeszedtük, milyen újabb fejlesztésű mechanizmusok segítik a felhasználókat a botnetes támadások kivédésében.

Vírustoplista

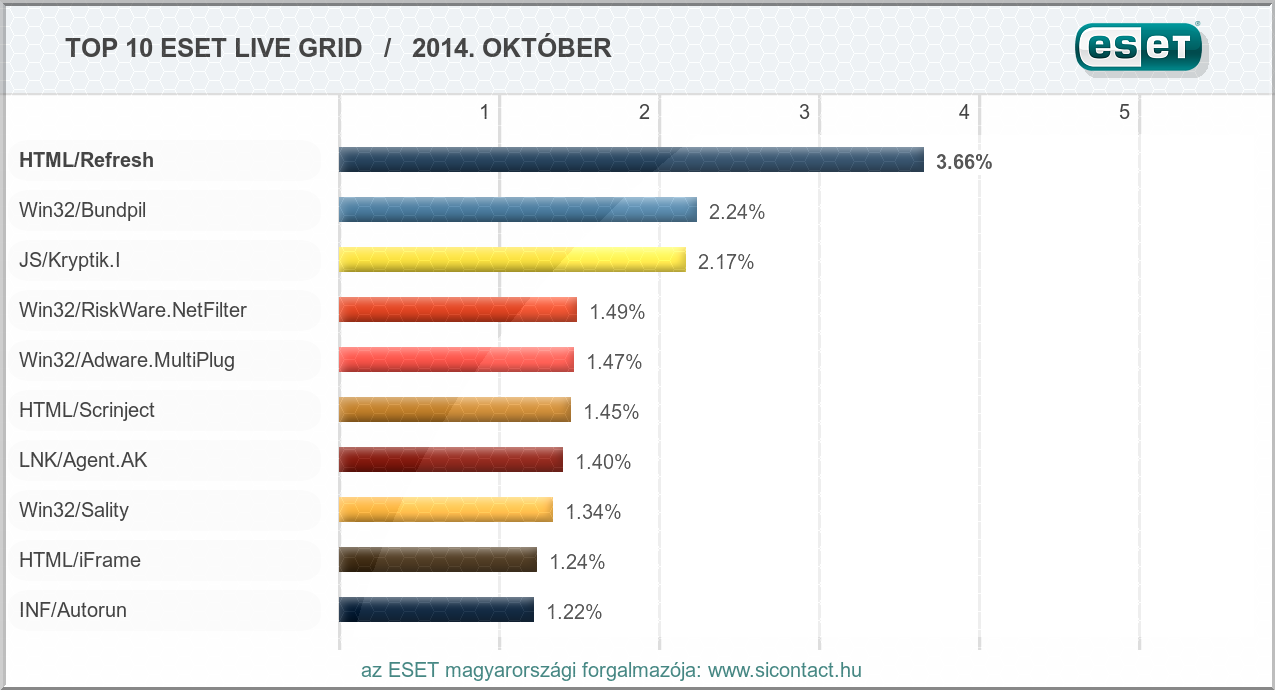

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2014 októberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 17.68%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. HTML/Refresh trójai

Elterjedtsége az októberi fertőzések között: 3.66%

Működés: A HTML/Refresh egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú web címekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található.

Bővebb információ: http://www.virusradar.com/en/HTML_Refresh/detail

02. Win32/Bundpil féreg

Elterjedtsége az októberi fertőzések között: 2.24%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezen kívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

03. JS/Kryptik trójai

Elterjedtsége az októberi fertőzések között: 2.17%

Működés: A JS/Kryptik egy általános összesítő elnevezése azoknak a különféle kártékony és olvashatatlanná összezavart JavaScript kódoknak, amely a különféle HTML oldalakba rejtetten beágyazódva észrevétlenül sebezhetőségeket kihasználó kártékony weboldalakra irányítja át a felhasználó böngészőprogramját.

Bővebb információ: http://www.virusradar.com/en/JS_Kryptik/detail

04. Win32/RiskWare.NetFilter riskware

Elterjedtsége az októberi fertőzések között: 1.49%

Működés: A Win32/RiskWare.NetFilter egy olyan alkalmazás, amely magában hordoz olyan rosszindulatú kódokat, amelyek segítségével megfertőzhetik a számítógépünket, illetve a kompromittált rendszert később távolról is irányíthatóvá teszik. A távoli támadás során tipikusan adatokat lopnak el így a megfertőzött gépről, illetve távoli utasítások segítségével további kártékony kódokat telepítenek fel rá.

Bővebb információ: http://www.virusradar.com/en/Win32_RiskWare.NetFilter.A/description

05. Win32/Adware.MultiPlug adware

Elterjedtsége az októberi fertőzések között: 1.47%

Működés: A Win32/Adware.MultiPlug egy olyan úgynevezett nemkívánatos alkalmazás (Potential Unwanted Program, PUP), amely a felhasználó rendszerébe bekerülve különféle felugró ablakokban kéretlen reklámokat jelenít meg az internetes böngészés közben.

Bővebb információ: http://www.virusradar.com/en/Win32_Adware.MultiPlug.H/description

06. HTML/ScrInject trójai

Elterjedtsége az októberi fertőzések között: 1.45%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

07. LNK/Agent trójai

Elterjedtsége az októberi fertőzések között: 1.40%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

08. Win32/Sality vírus

Elterjedtsége az októberi fertőzések között: 1.34%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

09. HTML/IFrame vírus

Elterjedtsége az októberi fertőzések között: 1.24%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott kártékony URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

10. INF/Autorun vírus

Elterjedtsége az októberi fertőzések között: 1.22%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun